1、加载了WININETdllurlmondllkennel32dllwinnet.dll,并通过GetProcAddress函数获取相应函数地址winnet.dll,函数如下InternetOpenAwinnet.dll;先LoadLibrary'wininetdll'winnet.dll,然后就是正常的访问网络数据请求,也就是open一个网络句柄,然后connect这个句柄,然后open一个;均通过LdrLoadDll加载wininetdll收集主机信息并获取后续负载执行不同的是,在仿冒挪威大使馆的活动中,APT29使用的C2地址为。

2、wininetdll 被赋值给了 RDX 寄存器,在x64架构中,RDX 被用作函数传参时的第二个参数,然而,LoadLibraryA 函数并没有第二个参;MPRWININETDLL,接着修改5 6 7 8项,修改内容为1将 HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\;Winnetdll以及LSPdll三部分,其中Winnetexe是代理服务器的主进程,主要负责中转网络数据,Winnetdll主要是负责安装LSP服务以。

上一篇: 安卓开发软件,安卓开发软件提升班

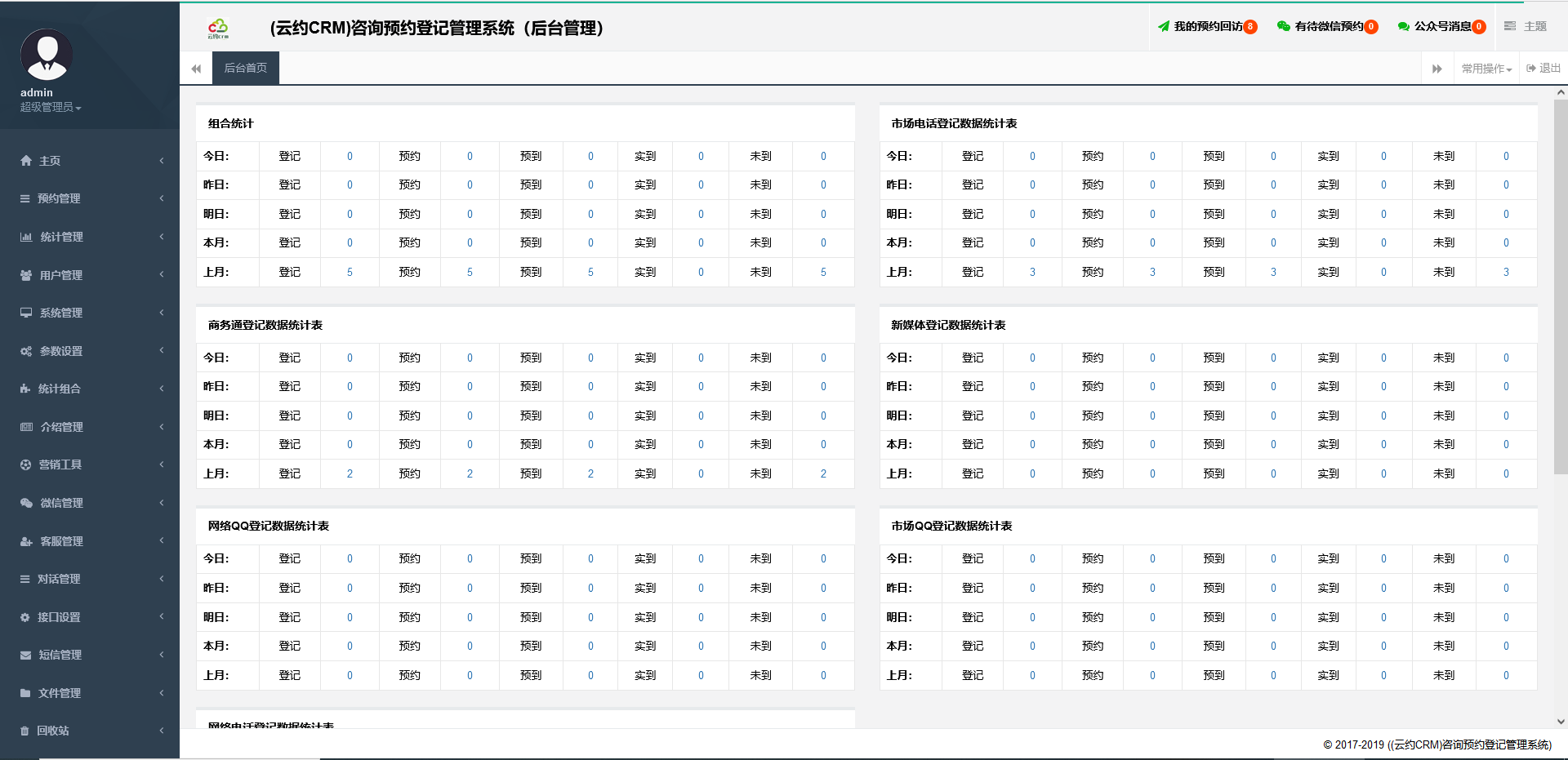

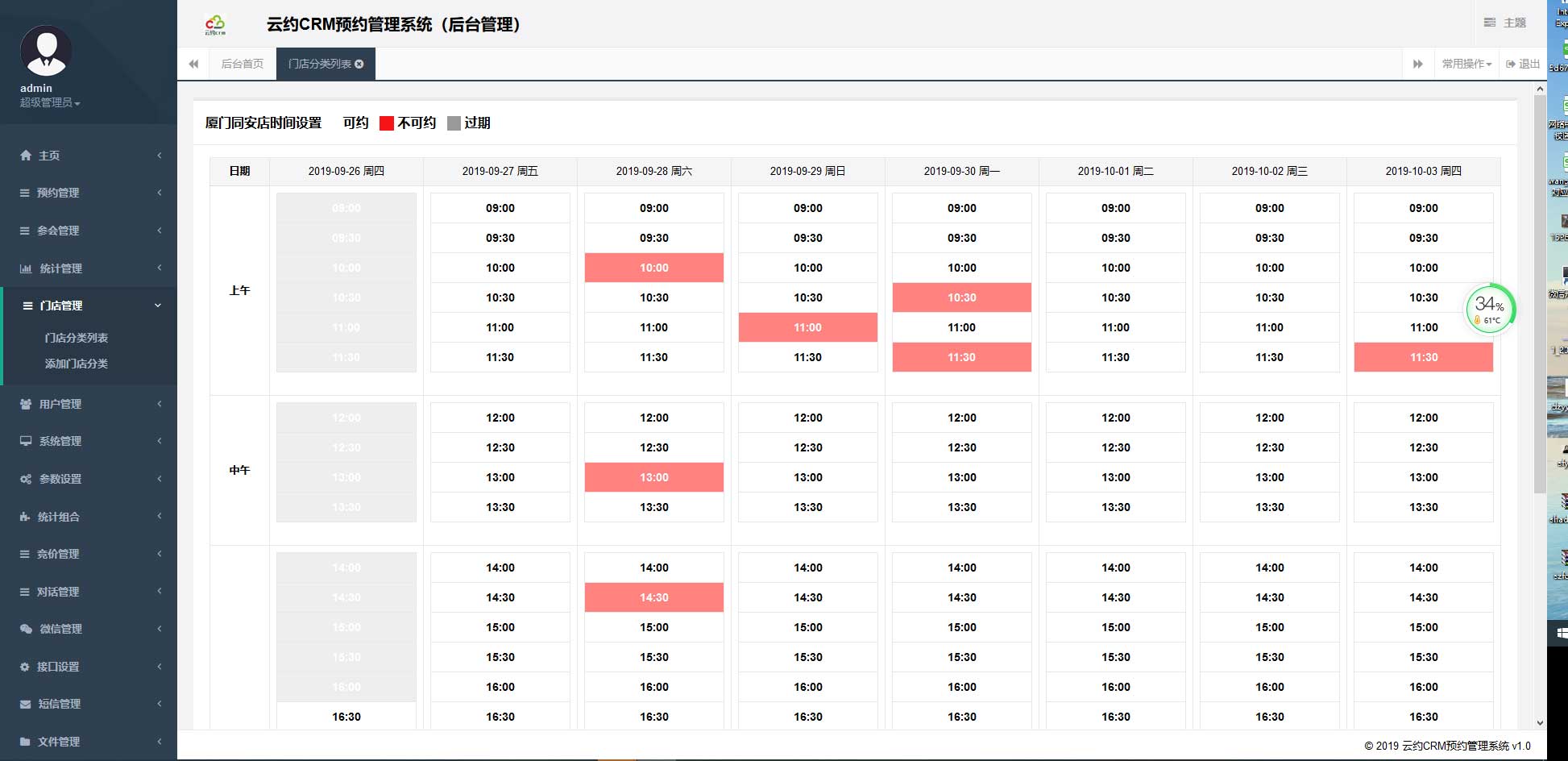

微信医疗(登记+咨询+回访)预约管理系统

微信医疗(登记+咨询+回访)预约管理系统  云约CRM微信小程序APP系统定制开发

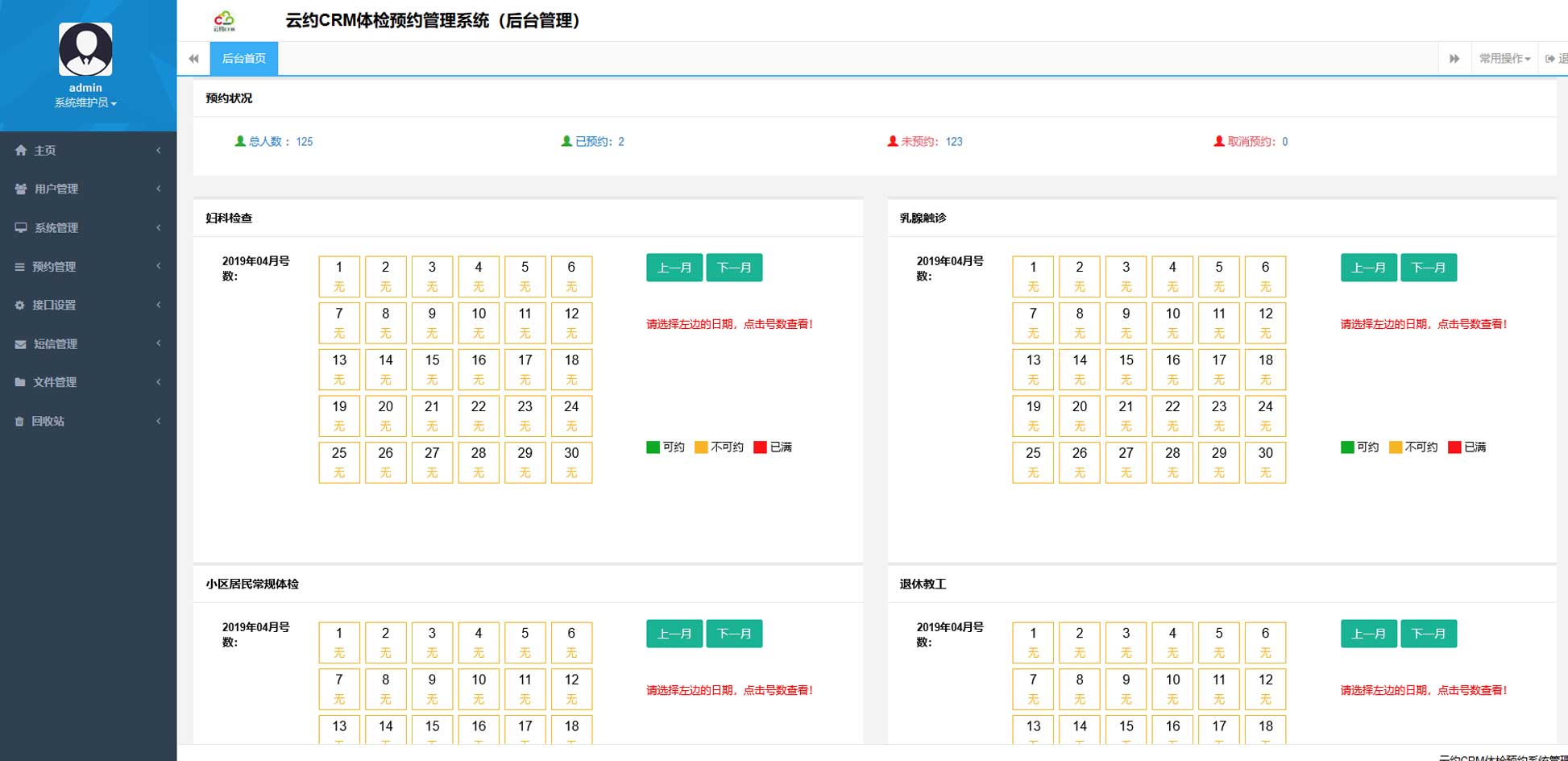

云约CRM微信小程序APP系统定制开发  云约CRM体检自定义出号预约管理系统

云约CRM体检自定义出号预约管理系统  云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统

云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统  云约CRM新版美容微信预约系统门店版_门店预约管理系统

云约CRM新版美容微信预约系统门店版_门店预约管理系统 云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统

云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统联系电话:18300931024

在线QQ客服:616139763

官方微信:18300931024

官方邮箱: 616139763@qq.com