12月10日log4j2远程代码执行漏洞,看到朋友圈中已经有人在通宵修改上线系统了随即log4j2远程代码执行漏洞,又看到阿里云安全腾讯安全部门发出的官方报告” Apache Log4j2存在远程代码执行漏洞 “,且漏洞已对外公开看到相关消息,马上爬起来把所有项目的日志系统过滤一遍,还好老项目采用的log4j,新项目采用的logback,没有中招随后就;漏洞成因Log4j 2 的 lookup 功能允许将表达式内容替换为表达式解析后的内容在某些日志记录中,如果包含用户可控的字符串,黑客可以构造恶意字符串,利用 JNDIJava Naming and Directory Interface功能访问远程对象JNDI 未被限制,可以访问 DNSRMILDAP 等服务例如,恶意字符串可以构造为 $。

一情况分析 近日,监测发现互联网中出现 Apache Log4j2 远程代码执行漏洞攻击者可利用该漏洞构造特殊的数据请求包,最终触发远程代码执行由于该漏洞影响范围极广,建议广大用户及时排查相关漏洞Apache Log4j2是一个基于Java的日志记录工具该工具重写了Log4j框架,并且引入了大量丰富的特性该日志框架;简介2021年12月10日,国家信息安全漏洞共享平台CNVD收录了Apache Log4j2远程代码执行漏洞CNVD2021,此漏洞是一个基于Java的日志记录工具,为Log4j的升级作为目前最优秀的Java日志框架之一,被大量用于业务系统开发漏洞信息 早在2021年11月24日阿里巴巴云安全团队就报告了该漏洞,为了帮助。

1、Log4j版本更新频繁,从2150到2160再到2170,安全问题似乎仍未得到彻底解决面对这一系列紧急事件,修复和理解漏洞的根源至关重要Log4j2的漏洞主要是通过JNDI注入恶意代码实现远程代码执行,涉及到RMI和LDAP等技术JNDI作为Java的命名和目录接口,允许应用程序通过API访问这些服务攻击者通过发布。

2、在12月10日,Apache Log4j2被发现存在一个严重的安全漏洞,允许攻击者远程执行代码这意味着攻击者可以通过某种方式向使用Log4j2的程序发送恶意代码,并让程序执行这些代码漏洞原理当程序在开发或调试过程中,将客户端传来的参数直接输出到日志中,且这些参数包含“$”时,就可能触发漏洞攻击者。

3、修复 KubeSphere 内置 Jenkins 的 Apache Log4j2 漏洞 在生产环境 KubeSphere 330 部署的 Kubernetes 集群进行安全评估时,发现存在 Apache Log4j2 远程代码执行漏洞 CVE2021本文将记录修复该漏洞的完整过程,并介绍两种解决方案,重点是自定义构建适用于 KubeSphere 的 Jenkins Image分析。

4、阿里云因在早期未意识到该漏洞的严重性,未及时共享漏洞信息阿里云将强化漏洞管理提升合规意识,积极协同各方做好网络安全风险防范工作IT之家了解到,本月阿里云计算有限公司发现了 Java 日志库的阿帕奇 Apache Log4j2 组件存在远程代码执行漏洞,并将漏洞情况告知阿帕奇软件基金会这一组件是基于 Java。

5、面对Apache Log4j2的远程代码执行漏洞,Apache APISIX提供了一种快速有效的应对措施在官方发布完全修复版本之前,使用Apache APISIX拦截恶意请求,保护服务免受在野攻击成为迫切需求分析漏洞利用过程,关键在于构造恶意payload,此类攻击可能出现在GET请求参数POST请求体的不同格式中Apache APISIX通过。

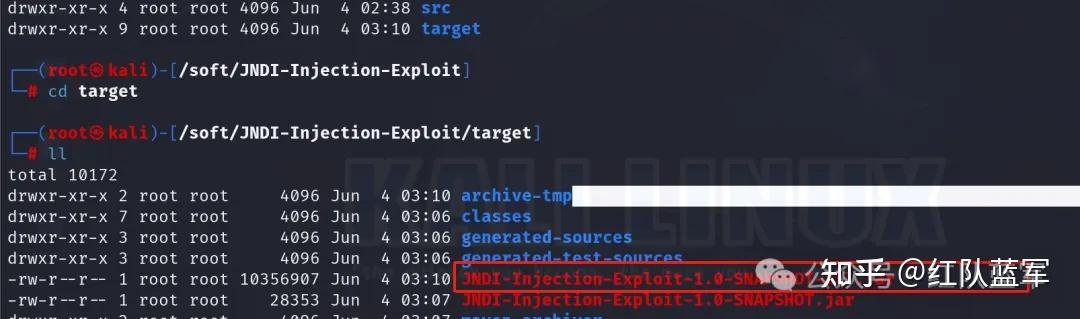

6、漏洞检测可通过dnslogcn进行,通过生成的子域名检测服务器是否受到攻击攻击成功后,目标服务器会尝试连接攻击者提供的url,从而暴露其ip不过,由于高并发,dnslogcn曾出现过短暂的不可用漏洞利用涉及到log4j 202141版本,而在2150RC2版本中得到了修复验证漏洞,需要在项目中引入log4j。

1、Log4j是一个广泛应用于Java应用程序的日志库,许多服务器和客户端程序都依赖于它Log4Shell,CVE20214428,允许远程代码执行,针对的是Log4j2的某些版本漏洞主要影响版本202141,只要设备连接互联网并运行相关版本,就有被攻击的风险Klocwork作为静态分析工具,通过检查源代码,能够识别出可能。

2、Log4j2漏洞原理基于其默认的日志输出格式化功能,特别是MessagePatternConverter在处理特定格式的日志消息时,未正确过滤用户可控输入,导致JNDIJava Naming and Directory Interface远程代码执行的可能攻击者通过构造特定payload,利用JNDI查询触发漏洞敏感数据的外带方式,如通过修改payload记录登录用户名。

3、漏洞原因 JNDI注入Log4j2的漏洞主要利用了Java的命名和目录接口进行注入,通过此接口可以访问RMI和LDAP等服务 远程代码执行攻击者通过发布包含恶意代码的RMI服务,然后在Log4j的日志记录中注入JNDI调用,触发远程对象加载并执行恶意代码 源码问题问题出在MessagePatternConverter的format方法中,该方法。

4、近日,我中心技术支撑单位监测到Apache Log4j2远程代码执行高危漏洞,攻击者利用漏洞可以在目标服务器上执行任意代码安全级别为“高危”一漏洞情况 Apache Log4j2是一个基于Java的日志记录工具,存在JNDI注入漏洞,开发者可能会将用户输入导致的错误信息写入日志中,当程序将用户输入的数据进行日志记录时。

5、机制允许在未进行无害化处理时,利用用户可控输入造成jndi注入漏洞输入$jndirmi或$jndildap可能导致远程加载恶意类,执行其中代码了解jndi注入原理,请参考fastjson复现篇,本篇特别使用了ldap漏洞点位于admincores下,通过传递参数action进行探测使用payload为$jndildap$。

6、Log4Shell CVE2021 是一个严重的安全漏洞,它分为两个部分log4j2 和 Java 核心部分漏洞主要利用了属性替换语法`$prefixname`和 JNDI 功能,允许攻击者操纵日志和远程执行代码在 log4j2 部分,攻击者可以通过构造特定的日志字符串来触发属性替换功能,进而访问攻击者指定的 URI。

7、Log4j安全漏洞是一个严重的远程代码执行漏洞以下是关于该漏洞的详细科普漏洞背景Apache Log4j2是一个广泛使用的Java日志框架,用于记录Java应用程序中的信息2021年底,该框架被曝出存在严重的远程代码执行漏洞漏洞原理此漏洞源于Java JNDI注入攻击者通过构造特定请求,利用JNDI功能在日志记录中注入。

上一篇: 原创qq技术,原创技术app

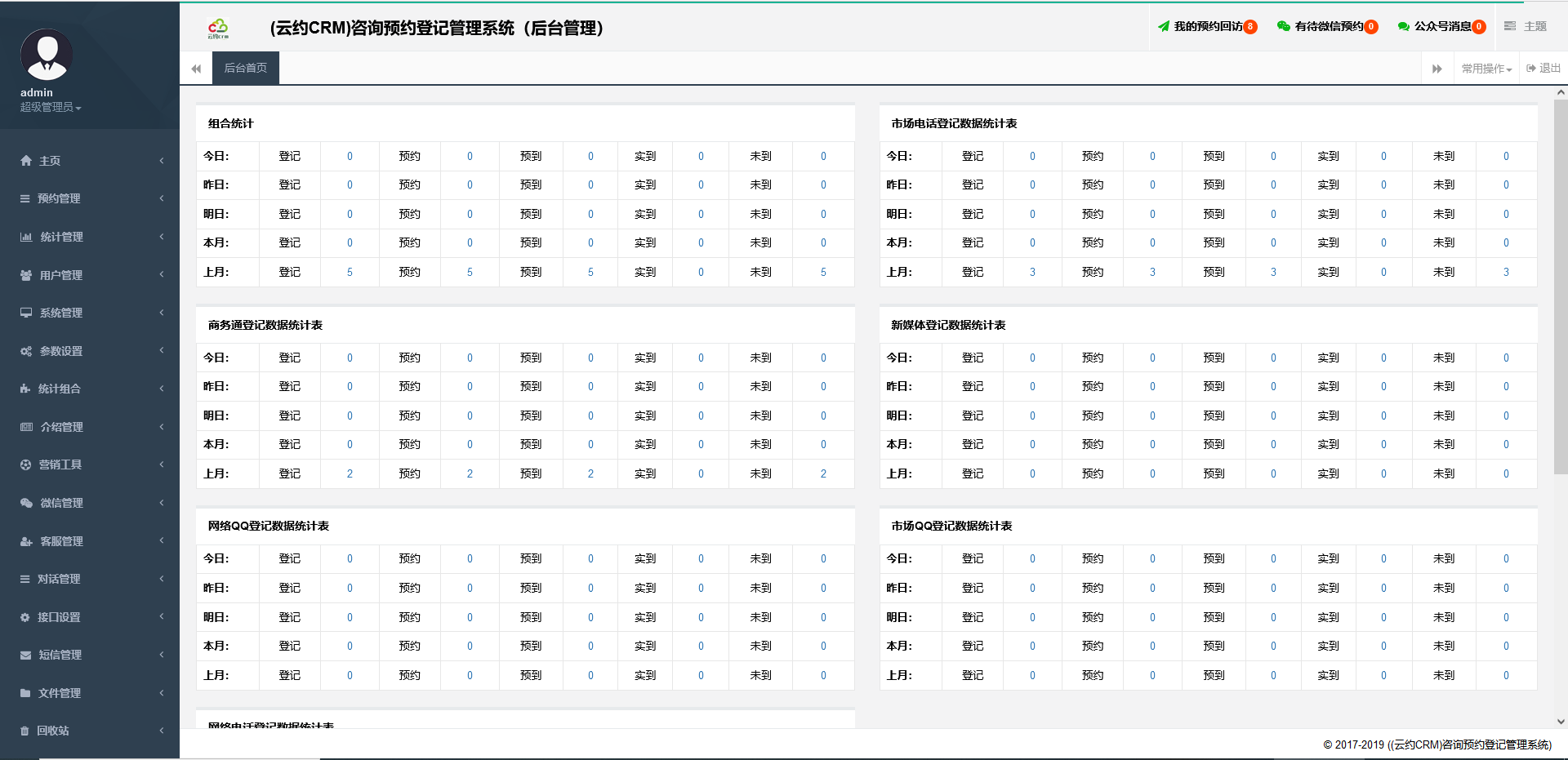

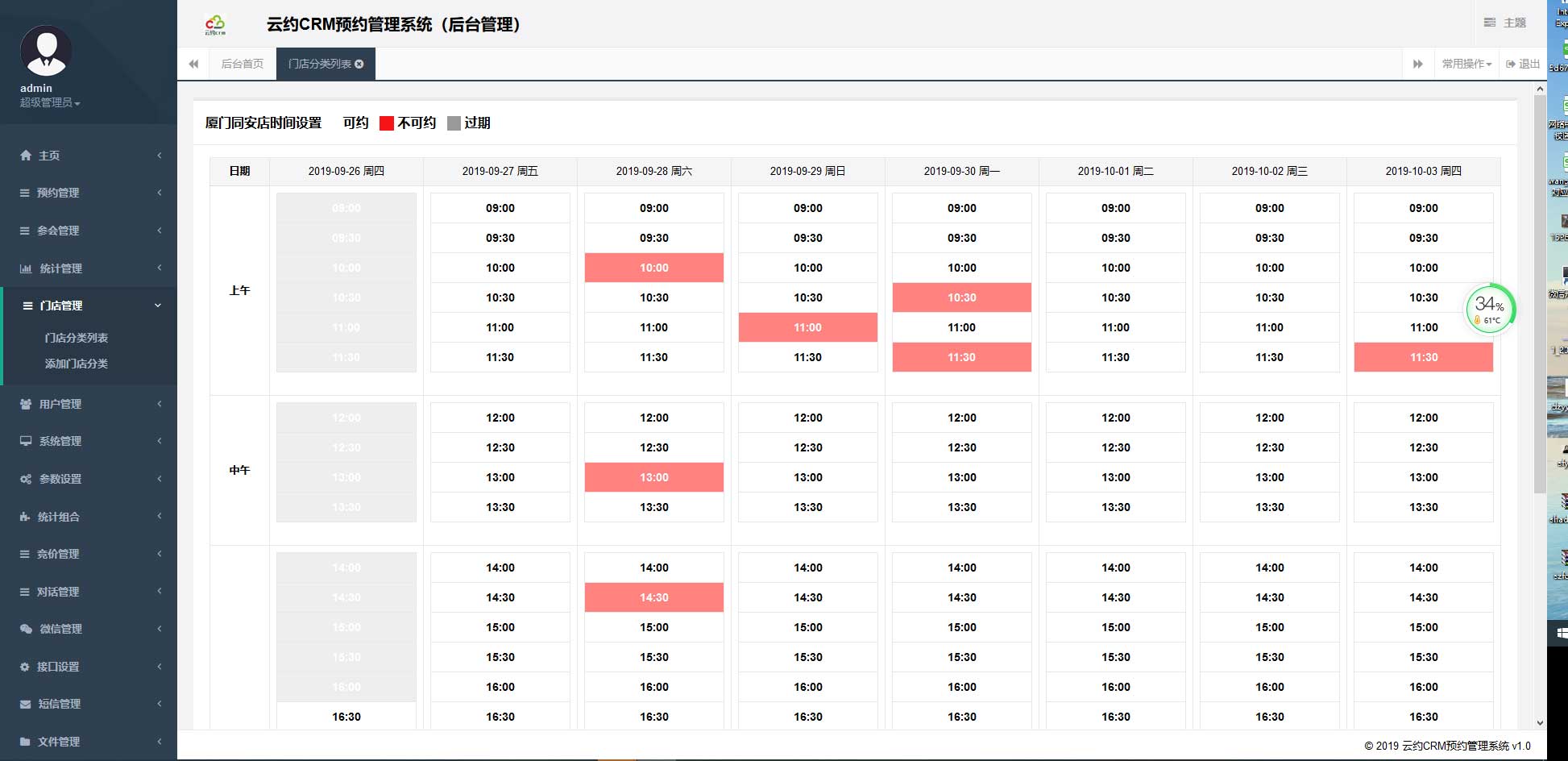

微信医疗(登记+咨询+回访)预约管理系统

微信医疗(登记+咨询+回访)预约管理系统  云约CRM微信小程序APP系统定制开发

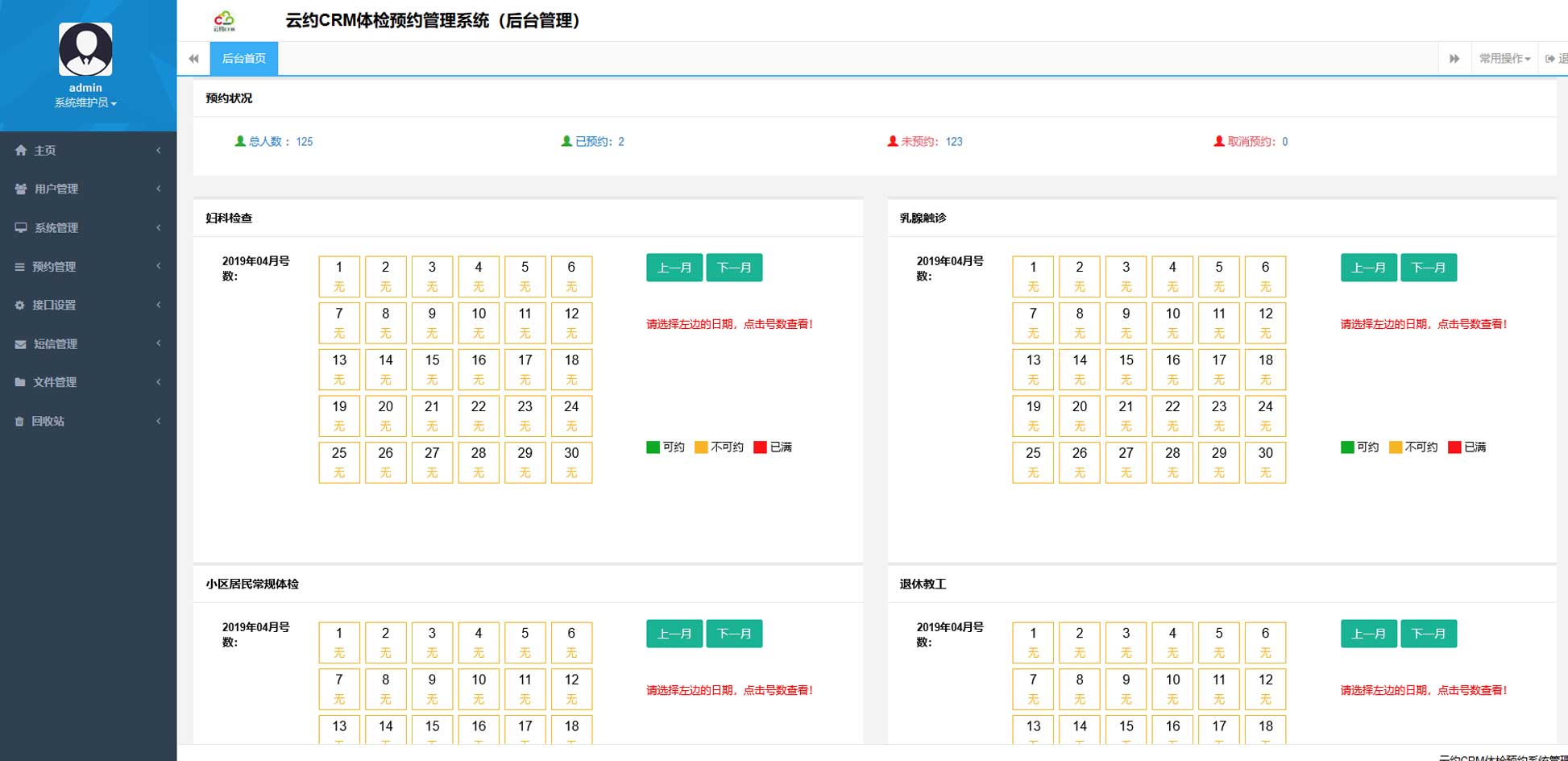

云约CRM微信小程序APP系统定制开发  云约CRM体检自定义出号预约管理系统

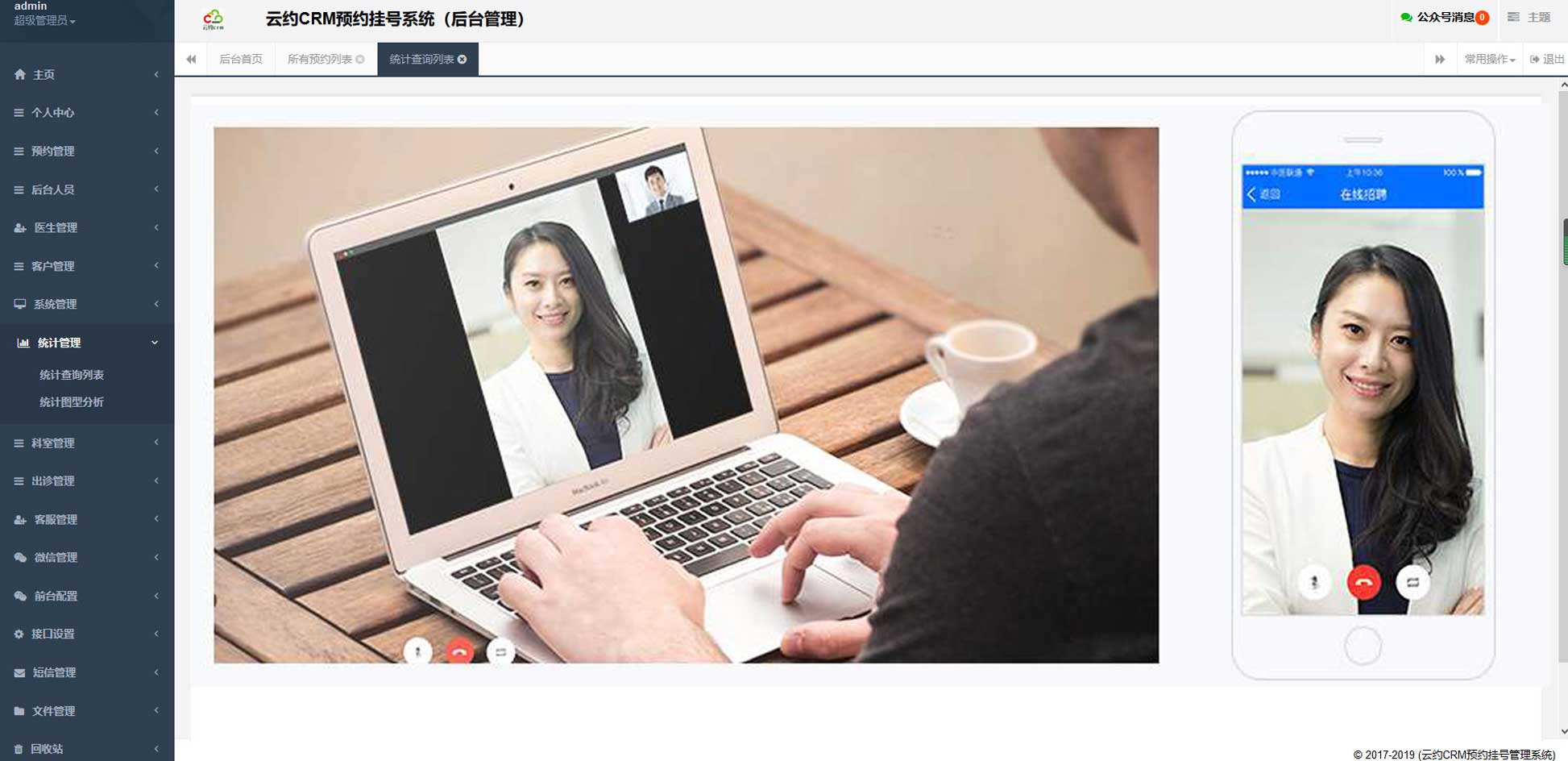

云约CRM体检自定义出号预约管理系统  云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统

云约CRM云诊所系统,云门诊,医疗预约音视频在线问诊预约系统  云约CRM新版美容微信预约系统门店版_门店预约管理系统

云约CRM新版美容微信预约系统门店版_门店预约管理系统 云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统

云约CRM最新ThinkPHP6通用行业的预约小程序(诊所挂号)系统联系电话:18300931024

在线QQ客服:616139763

官方微信:18300931024

官方邮箱: 616139763@qq.com